2. No publiques diariamente imágenes de tus pequeños, regresamos al inicio del texto, es algo digno de presumir, pero el hacerlo constantemente te puede colocar en un estado vulnerable, “¡Ey! tengo un niño pequeño y sabes que es mi punto débil”, expones tu seguridad y la del menor.

3. Si subes a Internet fotos tomadas en casa, procura que no sean visibles artículos de valor: televisiones, computadoras, el mismo automóvil, la imagen puede ser vista por los contactos de tus contactos (gente que no conoces), y no sabes si alguno de ellos está interesado en lo ajeno.

4. Comparte fotos familiares en lugares públicos, ten cuidado de hacerlo en algún sitio que demuestre exactamente el lugar donde vives, que no sea visible el nombre de la calle o la entrada de la casa.

5. Pon atención en la forma en la que rotulas las fotos, es ahí donde ofreces información valiosa, ejemplo: “Aquí saliendo de la escuela______siempre a las 2 de la tarde”.

6. Borra las fotos de tus álbumes después de algunos días.

7. No subas fotos de tu bebé o hijos en situaciones comprometidas o con caras “demasiado” chistosas, en la época de los memes de Internet, es muy común que esa imagen que le tomaste cuando se cae se pueda convertir en una broma compartida millones de veces.

El tener un niño en casa es todo un suceso, hay que cuidarlo en la en la calle y en la computadora.

https://www.gdt.guardiacivil.es/webgdt/home_alerta.php

Muy pronto...

Participa como Sponsor y asiste a la V Conferencia Internacional Seguridad y Defensa: “Seguridad Ciudadana y Tecnología: Retos de Siglo XXI” a realizarse del 22 al 25 de octubre 2013 en Santo Domingo, República Dominicana por iniciativa del Centro de Estudios de Seguridad y Defensa (CESEDE) de la Fundación Global Democracia y Desarrollo (FUNGLODE)

Temas como la “evolución de la Seguridad en América Latina”, “la importancia del uso de las tecnologías en la seguridad ciudadana”, “análisis de la Ley 53-07 contra crímenes y delitos de alta tecnología en República Dominicana”, “Seguridad Nacional y delito cibernético”, “Robo de identidad, tarjetas de crédito, Hackers y ciberterrorismo, son sólo algunos de los que serán abordados durante esta jornada académica.

Especialistas locales y extranjeros de países como Argentina, Costa Rica, Colombia, España, Israel y México, se darán cita durante esta Conferencia.

Participa como Sponsor y asiste a la V Conferencia Internacional Seguridad y Defensa: “Seguridad Ciudadana y Tecnología: Retos de Siglo XXI” a realizarse del 22 al 25 de octubre 2013 en Santo Domingo, República Dominicana por iniciativa del Centro de Estudios de Seguridad y Defensa (CESEDE) de la Fundación Global Democracia y Desarrollo (FUNGLODE)

Temas como la “evolución de la Seguridad en América Latina”, “la importancia del uso de las tecnologías en la seguridad ciudadana”, “análisis de la Ley 53-07 contra crímenes y delitos de alta tecnología en República Dominicana”, “Seguridad Nacional y delito cibernético”, “Robo de identidad, tarjetas de crédito, Hackers y ciberterrorismo, son sólo algunos de los que serán abordados durante esta jornada académica.

Especialistas locales y extranjeros de países como Argentina, Costa Rica, Colombia, España, Israel y México, se darán cita durante esta Conferencia.

La reforma del PP al Código Penal trae

abundantes noticias que iremos desgranando. La primera es que se acentúa

la lucha del régimen contra la disidencia, las movilizaciones serán

reprimidas con el Código en la mano de un modo muy severo. Hoy,

conocemos, la llave represiva que tendrá la seguridad privada. Hay quien

interpreta ya una privatización del “trabajo” de las Fuerzas y Cuerpos

de Seguridad del Estado. Vean.

“Serán castigados con la pena de

prisión de tres meses a un año o multa de seis a dieciocho meses, los

que, sin estar comprendidos en el artículo 550, resistieren o

desobedecieren gravemente a la autoridad o sus agentes en el ejercicio

de sus funciones, o al personal de seguridad privada,

debidamente identificado, que desarrolle actividades de seguridad

privada en cooperación y bajo el mando de las Fuerzas y Cuerpos de

Seguridad.”

Es decir, que se abre la vía para

que en el control o represión de determinadas acciones en la calle

participen fuerzas de seguridad privada a las que deberá obedecerse con

la misma consecuencia que a los funcionarios públicos.

Y atención que no es sólo para el caso de resistencia activa, sino que incluso la resistencia pasiva a un empleado de una empresa de seguridad se considerará atentado.

De aprobarse así el texto, y pocas

cosas indican que no lo vaya a ser, se incrementa las posibilidades de

actuar de la Seguridad Privada en colaboración con los Cuerpos y Fuerzas

de Seguridad del Estado, lo que supone una equiparación en su

consideración a efectos de autoridad.

Seguramente veremos empresas de

seguridad privada encargadas del control de manifestaciones, lo que

también puede suponer de alguna manera una privatización de las

funciones de Policía.

PROTECCIÓN DE CONVOYES O VEHÍCULOS EN MOVIMIENTO ANTE ARTEFACTOS EXPLOSIVOS IMPROVISADOS.

Es éste un escenario que consistente en que uno o varios vehículos,

generalmente conformando un convoy, deben recorrer un determinado itinerario amenazado por la presencia de artefactos explosivos. La protección del convoy puede llevarse a cabo de varias maneras, pero nos centraremos en aquellas que requieren el uso de técnicas de detección de explosivos o de artefactos explosivos. La misión de protección puede realizarse en tiempo real, es decir, al mismo tiempo que el convoy o caravana discurre por su itinerario, o mediante operaciones de búsqueda o limpieza previa del terreno. Este último caso se verá en el siguiente apartado.

Es decir, nos centraremos en las capacidades de las que el propio convoy puede proveerse.

La tecnología típica de protección de vehículos es la de inhibición (jamming) de artefactos explosivos comandados por radiofrecuencia. Sin embargo, el presente estudio se centra en las técnicas de detección, por lo que se descartará aquel. No obstante, existe tecnología disponible hoy en día, parte de sistemas de inhibición, cuyo objetivo es la detección de señales electromagnéticas de activación de un artefacto explosivo; es lo que se ha denominado vigilancia por Radiofrecuencia (RF). Dado que su empleo deviene inmediatamente en la activación de señales de interferencia (jamming).

A fecha de hoy no existe tecnología madura para la detección de explosivo o de artefactos explosivos susceptible de ser empleada por convoyes. Algunas de estas capacidades y tecnologías podrán ser incluso aerotransportadas mediante Plataformas no Tripuladas (UAVs) o tripuladas (helicópteros) para dar cobertura en tiempo real al convoy, o bien para operaciones de búsqueda o limpieza del recorrido.

Es éste un escenario que consistente en que uno o varios vehículos,

generalmente conformando un convoy, deben recorrer un determinado itinerario amenazado por la presencia de artefactos explosivos. La protección del convoy puede llevarse a cabo de varias maneras, pero nos centraremos en aquellas que requieren el uso de técnicas de detección de explosivos o de artefactos explosivos. La misión de protección puede realizarse en tiempo real, es decir, al mismo tiempo que el convoy o caravana discurre por su itinerario, o mediante operaciones de búsqueda o limpieza previa del terreno. Este último caso se verá en el siguiente apartado.

Es decir, nos centraremos en las capacidades de las que el propio convoy puede proveerse.

La tecnología típica de protección de vehículos es la de inhibición (jamming) de artefactos explosivos comandados por radiofrecuencia. Sin embargo, el presente estudio se centra en las técnicas de detección, por lo que se descartará aquel. No obstante, existe tecnología disponible hoy en día, parte de sistemas de inhibición, cuyo objetivo es la detección de señales electromagnéticas de activación de un artefacto explosivo; es lo que se ha denominado vigilancia por Radiofrecuencia (RF). Dado que su empleo deviene inmediatamente en la activación de señales de interferencia (jamming).

A fecha de hoy no existe tecnología madura para la detección de explosivo o de artefactos explosivos susceptible de ser empleada por convoyes. Algunas de estas capacidades y tecnologías podrán ser incluso aerotransportadas mediante Plataformas no Tripuladas (UAVs) o tripuladas (helicópteros) para dar cobertura en tiempo real al convoy, o bien para operaciones de búsqueda o limpieza del recorrido.

PERSONA SUICIDA - IEDs

Los suicidas cargados con explosivos son una amenaza en aumento y constituyen un porcentaje alto de los ataques terroristas radicales islámicos (tales como Al Qaeda); son considerados por los terroristas como una estrategia política muy eficaz contra las sociedades democráticas y que sus efectos pueden influir en la política mundial.

La naturaleza del patrón observado en los múltiples ataques de terroristas suicidas plantea aún más desafíos. Otros tipos de terroristas evalúan negativamente el que puedan resultar muertos o dañados bien al iniciar sus dispositivos en las inmediaciones o como víctimas del ataque, pero los terroristas suicidas consideran que el ataque suicida es una herramienta de mayor impacto social y político, que puede contribuir más eficazmente a cambiar políticas gubernamentales.

Los ataques terroristas suicidas tienen las características siguientes:

− El sistema de ignición es generalmente un interruptor simple (pulsador, tirador o eje de balancín), accionado por el mismo terrorista. Puede también tener un modo de reserva, usando un dispositivo de mando a distancia activado por otro terrorista a cierta distancia. En caso de que el terrorista tema ser abatido por las fuerzas de seguridad antes de ser capaz de accionar la bomba, puede utilizar un interruptor tipo “hombre muerto” (el detonador se activa si se suelta el interruptor).

− El explosivo se esconde, por lo general, debajo de una chaqueta o en un

mochila. Se llena generalmente con fragmentos adicionales (metralla) o con materiales no convencionales (amenazas biológicas, en este caso conocido como “bombas sucias”) para aumentar el número de víctimas. El tamaño de la bomba depende del objetivo, del grado de vigilancia y de las medidas de seguridad antes de alcanzar el blanco.

− Los terroristas suicidas son muy difíciles de detectar porque, como se ha

mencionado en el párrafo anterior, se disfrazan para asemejarse a la muchedumbre.Además, y cada vez más frecuentemente, mujeres, niños y ancianos son utilizados en este tipo de ataques, haciéndolo aún más difícil de detectar.

− Por el contrario, si se aprovecha la característica del vestuario como elemento discriminatorio, dependiendo de la época del año, puede ser una característica indentificativa: siempre van a aparecer con vestimenta para camuflar su actividad. Así, por ejemplo una persona con gabardina en época de calor y en un lugar proclive al terrorismo puede, como mínimo, levantar sospechas.

Los suicidas cargados con explosivos son una amenaza en aumento y constituyen un porcentaje alto de los ataques terroristas radicales islámicos (tales como Al Qaeda); son considerados por los terroristas como una estrategia política muy eficaz contra las sociedades democráticas y que sus efectos pueden influir en la política mundial.

La naturaleza del patrón observado en los múltiples ataques de terroristas suicidas plantea aún más desafíos. Otros tipos de terroristas evalúan negativamente el que puedan resultar muertos o dañados bien al iniciar sus dispositivos en las inmediaciones o como víctimas del ataque, pero los terroristas suicidas consideran que el ataque suicida es una herramienta de mayor impacto social y político, que puede contribuir más eficazmente a cambiar políticas gubernamentales.

Los ataques terroristas suicidas tienen las características siguientes:

− El sistema de ignición es generalmente un interruptor simple (pulsador, tirador o eje de balancín), accionado por el mismo terrorista. Puede también tener un modo de reserva, usando un dispositivo de mando a distancia activado por otro terrorista a cierta distancia. En caso de que el terrorista tema ser abatido por las fuerzas de seguridad antes de ser capaz de accionar la bomba, puede utilizar un interruptor tipo “hombre muerto” (el detonador se activa si se suelta el interruptor).

− El explosivo se esconde, por lo general, debajo de una chaqueta o en un

mochila. Se llena generalmente con fragmentos adicionales (metralla) o con materiales no convencionales (amenazas biológicas, en este caso conocido como “bombas sucias”) para aumentar el número de víctimas. El tamaño de la bomba depende del objetivo, del grado de vigilancia y de las medidas de seguridad antes de alcanzar el blanco.

− Los terroristas suicidas son muy difíciles de detectar porque, como se ha

mencionado en el párrafo anterior, se disfrazan para asemejarse a la muchedumbre.Además, y cada vez más frecuentemente, mujeres, niños y ancianos son utilizados en este tipo de ataques, haciéndolo aún más difícil de detectar.

− Por el contrario, si se aprovecha la característica del vestuario como elemento discriminatorio, dependiendo de la época del año, puede ser una característica indentificativa: siempre van a aparecer con vestimenta para camuflar su actividad. Así, por ejemplo una persona con gabardina en época de calor y en un lugar proclive al terrorismo puede, como mínimo, levantar sospechas.

EXPLOSIVO CONTROL REMOTO (RCIED : Remote Controlled IED ).

Un RCIED se define como cualquier dispositivo explosivo improvisado que es accionado de forma remota por el terrorista o criminal (en el momento que él lo decida) y que utiliza una cierta forma de transmisor/receptor por radiofrecuencia, siendo el equipo receptor parte del mecanismo de iniciación. En el RCIEDs el terrorista se sitúa con el transmisor, generalmente en la línea de mira, pero a una cierta distancia de la carga explosiva principal, que está conectada con el receptor. Éste recibe una señal del transmisor y se cierra un interruptor que inicia la carga explosiva. Siempre hay una fuente de energía asociada al detonador en el extremo del receptor.

Un RCIED se define como cualquier dispositivo explosivo improvisado que es accionado de forma remota por el terrorista o criminal (en el momento que él lo decida) y que utiliza una cierta forma de transmisor/receptor por radiofrecuencia, siendo el equipo receptor parte del mecanismo de iniciación. En el RCIEDs el terrorista se sitúa con el transmisor, generalmente en la línea de mira, pero a una cierta distancia de la carga explosiva principal, que está conectada con el receptor. Éste recibe una señal del transmisor y se cierra un interruptor que inicia la carga explosiva. Siempre hay una fuente de energía asociada al detonador en el extremo del receptor.

IED accionado por la víctima VOIED (Victim-Operated IED/Booby Trap).

Los IEDs de trampa explosiva funcionan cuando la víctima objetivo realiza una acción involuntaria que haga detonar el dispositivo. Generalmente la acción involuntaria actúa de forma que cierra un interruptor en un simple circuito eléctrico, pero, a veces, se utilizan sensores o sistemas mucho más sofisticados. Se pueden activar mediante una gran variedad de acciones, por ejemplo de tipo:

− Tirón (como en una trampa de alambre que causa un traspié).

− Liberación de un actuador.

− Presión o alivio de presión.

− Movimiento.

− Inclinación.

− Elevación.

− Vibración/temblor.

Se tiene conocimiento de sofisticados IEDs accionados por la víctima que incorporan sensores pasivos de infrarrojo, otros sensores de alarma y componentes sensibles a la luz.

Los IEDs de trampa explosiva funcionan cuando la víctima objetivo realiza una acción involuntaria que haga detonar el dispositivo. Generalmente la acción involuntaria actúa de forma que cierra un interruptor en un simple circuito eléctrico, pero, a veces, se utilizan sensores o sistemas mucho más sofisticados. Se pueden activar mediante una gran variedad de acciones, por ejemplo de tipo:

− Tirón (como en una trampa de alambre que causa un traspié).

− Liberación de un actuador.

− Presión o alivio de presión.

− Movimiento.

− Inclinación.

− Elevación.

− Vibración/temblor.

Se tiene conocimiento de sofisticados IEDs accionados por la víctima que incorporan sensores pasivos de infrarrojo, otros sensores de alarma y componentes sensibles a la luz.

ARTEFACTO EXPLOSIVO IMPROVISADO (IED).

IIED TEMPORIZADO (TIED: TIMED IED)

Los dispositivos IED temporizados se diseñan para funcionar o detonar después de transcurrido un tiempo. De modo general, los dispositivos de tiempo son colocados por los terroristas inmediatamente adyacentes a los blancos fijos seleccionados. El dispositivo es entonces “armado” y la cuenta atrás del tiempo de seguridad comienza. Este retraso permite que el terrorista desaparezca del escenario de la explosión. Basta, por ejemplo, simplemente un fusible que se queme (encendido por un fósforo) e insertado en una bomba de tubo para que tener un dispositivo temporizado.

Ya que es más adecuado para blancos fijos, el TIED se ha utilizado contra hombres de negocios o en ataques personales. Los TIEDs se pueden esconder bien ya que son de formas y tamaños muy variados, (por ejemplo desde el tamaño de una mochila al tamaño de un coche).

IIED TEMPORIZADO (TIED: TIMED IED)

Los dispositivos IED temporizados se diseñan para funcionar o detonar después de transcurrido un tiempo. De modo general, los dispositivos de tiempo son colocados por los terroristas inmediatamente adyacentes a los blancos fijos seleccionados. El dispositivo es entonces “armado” y la cuenta atrás del tiempo de seguridad comienza. Este retraso permite que el terrorista desaparezca del escenario de la explosión. Basta, por ejemplo, simplemente un fusible que se queme (encendido por un fósforo) e insertado en una bomba de tubo para que tener un dispositivo temporizado.

Ya que es más adecuado para blancos fijos, el TIED se ha utilizado contra hombres de negocios o en ataques personales. Los TIEDs se pueden esconder bien ya que son de formas y tamaños muy variados, (por ejemplo desde el tamaño de una mochila al tamaño de un coche).

ALGUNAS MEDIDAS PREVENTIVAS EN ATENTADOS TERRORISTAS

ANTES:

1- Para detectar riesgos observe permanentemente el sitio, las personas y las cosas que lo rodean de manera que pueda establecer cualquier actividad sospechosa.

2- Informe a las autoridades sobre la presencia de personas extrañas en su sector.

3- Suministre información sobre las situaciones anormales que observe en

vehículos, residencias u oficinas.

4- Revise periódicamente los sistemas de seguridad de su residencia, vehículo o lugar de trabajo.

5- Revise en grupo su sitio de trabajo, estudio, recreación y habitación para detectar objetos que puedan acarrear peligro.

6- Establezca acciones y responsabilidades concretas a cada miembro de su familia u oficina. tenga siempre listo un botiquín de primeros auxilios y busque asesoría de las autoridades.

7- Lleve siempre sus documentos de identidad e información medica, grupo sanguíneo, factor rh, así como nombres y teléfonos de sus allegados.

8- Tenga en cuenta que su información sobre los elementos que usted posee, ahorra tiempo en el momento de un registro, por ende se requerirá de su presencia para descartar artefactos sospechosos.

9- Prevea extintores, y demás elementos que sirvan en el momento de una

deflagración masiva.

10- Respete las condiciones de los paquetes ajenos. cualquier movimiento puede activar una carga explosiva.

11- No manipule ni intente abrir paquetes o vehículos sospechosos.

12- Organice previamente y practique el plan de evacuación.

DURANTE:

1- Si la explosión es inminente aléjese del lugar con calma, sin sobresaltos o afanes y de aviso a los cuerpos de seguridad y de primeros auxilios.

2- Solicite de inmediato la presencia de los técnicos en explosivos.

3- No se acerque al artefacto explosivo por ningún motivo.

4- Si la explosión lo sorprende, inmediatamente póngase a salvo en lugares que lo protejan de esquirlas, caída de vidrios u objetos. Ponga en ejecución el plan de emergencia.

5- Verifique quienes de los heridos necesitan atención especial como niños, ancianos, mujeres embarazadas o personas discapacitadas y a que lugar puedan ser remitidos para atención inmediata, teniendo en cuenta los

diferentes centros de atención medica.

6- Evite fomentar el pánico o ser contagiado por este.

7- Tenga en cuenta que habrán oportunistas para apropiarse de lo suyo.

DESPUÉS:

1- Desalojar el lugar ya que se pueden presentar nuevas explosiones y de esta manera se puede facilitar la labor técnica de las autoridades.

2- No se debe congestionar el lugar del atentado. las vías y los hospitales, deben ser controladas por las autoridades dentro de los limites conocidos.

3- No trasladarse a los lugares donde se hayan presentado atentados terroristas sin necesidad.

4- Debe existir coordinación entre las autoridades para que no exista dualidad de funciones.

5- Siga las instrucciones de las autoridades y del personal de socorro, no tome iniciativas arriesgadas por sí mismo.

6- Colabore con las autoridades en la identificación de las personas muertas o heridas durante el atentado.

ANTES:

1- Para detectar riesgos observe permanentemente el sitio, las personas y las cosas que lo rodean de manera que pueda establecer cualquier actividad sospechosa.

2- Informe a las autoridades sobre la presencia de personas extrañas en su sector.

3- Suministre información sobre las situaciones anormales que observe en

vehículos, residencias u oficinas.

4- Revise periódicamente los sistemas de seguridad de su residencia, vehículo o lugar de trabajo.

5- Revise en grupo su sitio de trabajo, estudio, recreación y habitación para detectar objetos que puedan acarrear peligro.

6- Establezca acciones y responsabilidades concretas a cada miembro de su familia u oficina. tenga siempre listo un botiquín de primeros auxilios y busque asesoría de las autoridades.

7- Lleve siempre sus documentos de identidad e información medica, grupo sanguíneo, factor rh, así como nombres y teléfonos de sus allegados.

8- Tenga en cuenta que su información sobre los elementos que usted posee, ahorra tiempo en el momento de un registro, por ende se requerirá de su presencia para descartar artefactos sospechosos.

9- Prevea extintores, y demás elementos que sirvan en el momento de una

deflagración masiva.

10- Respete las condiciones de los paquetes ajenos. cualquier movimiento puede activar una carga explosiva.

11- No manipule ni intente abrir paquetes o vehículos sospechosos.

12- Organice previamente y practique el plan de evacuación.

DURANTE:

1- Si la explosión es inminente aléjese del lugar con calma, sin sobresaltos o afanes y de aviso a los cuerpos de seguridad y de primeros auxilios.

2- Solicite de inmediato la presencia de los técnicos en explosivos.

3- No se acerque al artefacto explosivo por ningún motivo.

4- Si la explosión lo sorprende, inmediatamente póngase a salvo en lugares que lo protejan de esquirlas, caída de vidrios u objetos. Ponga en ejecución el plan de emergencia.

5- Verifique quienes de los heridos necesitan atención especial como niños, ancianos, mujeres embarazadas o personas discapacitadas y a que lugar puedan ser remitidos para atención inmediata, teniendo en cuenta los

diferentes centros de atención medica.

6- Evite fomentar el pánico o ser contagiado por este.

7- Tenga en cuenta que habrán oportunistas para apropiarse de lo suyo.

DESPUÉS:

1- Desalojar el lugar ya que se pueden presentar nuevas explosiones y de esta manera se puede facilitar la labor técnica de las autoridades.

2- No se debe congestionar el lugar del atentado. las vías y los hospitales, deben ser controladas por las autoridades dentro de los limites conocidos.

3- No trasladarse a los lugares donde se hayan presentado atentados terroristas sin necesidad.

4- Debe existir coordinación entre las autoridades para que no exista dualidad de funciones.

5- Siga las instrucciones de las autoridades y del personal de socorro, no tome iniciativas arriesgadas por sí mismo.

6- Colabore con las autoridades en la identificación de las personas muertas o heridas durante el atentado.

NUESTRA PROFESIÓN ES TAN HERMOSA¡¡

POR ESO SIEMPRE ES SEÑALADA, CRITICADA, ENVIDIADA.....

TODOS QUIEREN, POCOS LLEGAN.......

LOS QUE LOGRAN LLEGAR, NO SOLO ES SOSTENERSE, TIENEN LA OBLIGACIÓN DE COMPARTIR....UN LEGADO DE EJEMPLO Y HONOR¡¡

CON VERDADES Y EXPERIENCIA, NO MITOS NI FALSEDADES.

POR ESO SIEMPRE ES SEÑALADA, CRITICADA, ENVIDIADA.....

TODOS QUIEREN, POCOS LLEGAN.......

LOS QUE LOGRAN LLEGAR, NO SOLO ES SOSTENERSE, TIENEN LA OBLIGACIÓN DE COMPARTIR....UN LEGADO DE EJEMPLO Y HONOR¡¡

CON VERDADES Y EXPERIENCIA, NO MITOS NI FALSEDADES.

MECANISMOS DE SEGURIDAD DE PISTOLAS.

1- Seguro de aleta: actúa bloqueando la aguja percutora.

No es práctico en combate. Puede producir interrupciones al montar el arma.

2- Seguro de cargador: es un seguro automático que no permite disparar el arma si el cargador no está en su sitio.

No es eficaz en combate, por no poder disparar el arma con solo una bala en la recámara sin tener el cargador metido.

3- Seguro de empuñadura: esta colocado en la parte posterior de la culata, no se puede disparar si el arma no esta bien empuñada.

Yo personalmente no me gusta que el arma tenga estos seguro

No es eficaz y puede ser perjudicial en situación de combate.

4- Seguro automático de la aguja: actúa sobre el diente del martillo que engarza con el fiador reteniéndolo.

Es el más eficaz para tiro de combate. No se dispara si el arma se cae.

5- Seguro del gatillo: este está colocado detrás o al lado del gatillo.

En reacción es el más fiable.

6- Seguro de transporte: permite montar el arma pero no disparar.

1- Seguro de aleta: actúa bloqueando la aguja percutora.

No es práctico en combate. Puede producir interrupciones al montar el arma.

2- Seguro de cargador: es un seguro automático que no permite disparar el arma si el cargador no está en su sitio.

No es eficaz en combate, por no poder disparar el arma con solo una bala en la recámara sin tener el cargador metido.

3- Seguro de empuñadura: esta colocado en la parte posterior de la culata, no se puede disparar si el arma no esta bien empuñada.

Yo personalmente no me gusta que el arma tenga estos seguro

No es eficaz y puede ser perjudicial en situación de combate.

4- Seguro automático de la aguja: actúa sobre el diente del martillo que engarza con el fiador reteniéndolo.

Es el más eficaz para tiro de combate. No se dispara si el arma se cae.

5- Seguro del gatillo: este está colocado detrás o al lado del gatillo.

En reacción es el más fiable.

6- Seguro de transporte: permite montar el arma pero no disparar.

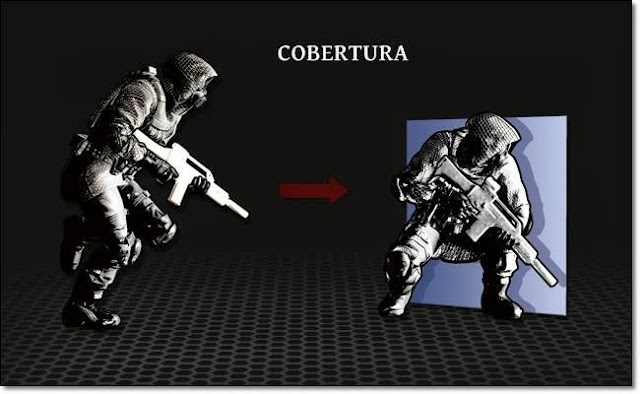

COBERTURA ANTE UN ENFRENTAMIENTO.

Una de las cosas fundamentales en un enfrentamiento contra delincuentes es saber utilizar las coberturas que ofrece el terreno donde se ha producido el incidente.

Se puede considerar una cobertura útil:

1- Motores de vehículos, nunca puertas o maletero salvo que posean un blindaje adecuado.

2- Eje del vehículo, por la protección que dan dos ruedas los discos de freno, los elementos de amortiguación y el eje del mismo.

3- Árboles gruesos, mínimo 40 cm. de diámetro.

4- Muros de hormigón de más de 6 cm. de grosor, ojo, nunca bloque de hormigón.

5- Paredes de casas, columnas... etc.

6- Otros elementos de parecidas características, como bocas de incendio, buzones de fundición... etc.

Todos estos elementos descritos pueden servirnos como protección física y como separación entre nosotros y el peligro. Por eso de la importancia en su utilización y entrenamiento.

¿Qué es una Técnica de Tiro de Combate EPS ?

Es la solución que pretendemos aplicar para sobrevivir a un enfrentamiento, en el cual nosotros somos generalmente la victima y estamos dentro de la ley, y el agresor, además de tener la iniciativa, está vulnerando la misma con su acción.

La técnica EPS está basada sobre el principio de que una persona debe de actuar bajo una presión emocional grande. Por tanto, actuará de manera automática, casi sin pensar, con rapidez y precisión.

Una persona en esta situación (bajo presión), es de esperar que desenfunde su arma rápidamente, señale en la dirección al agresor y presione rápidamente el disparador, estando su mirada concentrada en el agresor y no en las miras.

En tiro de combate EPS , la efectividad se reparte de la siguiente manera, 85% de un buen disparo es mérito del tirador, el 15% restante está sujeto a factores como, la elección del arma, munición, condiciones de tiro (terreno irregular, nocturnidad, bajo presión... etc.).

Las pistolas que posean gran cantidad de piezas y seguros son buenas candidatas a sufrir la misma cantidad de averías o colocarse “accidentalmente los seguros“. Debemos partir de la base de que demasiados seguros son inseguros Así pues, el manejo del arma debe simplificarse al máximo. La palanca de retenida es inútil y peligrosa, en su lugar usaremos la corredera, tiraremos tres veces de ella, de esta forma solucionaremos todos los problemas del arma, salvo dos, uña extractora (sí la uña extractora se daña, podemos golpear la corredera contra el suelo y disparar entonces la munición que tengamos en la recámara) y aguja percutora (sí la aguja percutora se daña imposibilita el disparo).

Para el tiro de combate EPS la simplificación del arma y su empleo es fundamental, por tal motivo eliminaremos o compraremos armas que no tengan seguro de aleta, percutor o cargador, así mismo descartaremos fundas de cuero y extracción rápida.

El arma se lleva en la cintura, dentro del pantalón y sujetada por el cinturón, la cual estará operativa con sólo tirar de la corredera, y que en supuesto de encasquillarse, sólo tendremos que tirar de la corredera tres veces seguidas para solucionar el problema.

La mejor munición, sin duda, es la del calibre 9 mm Pb.

Para neutralizar a un adversario, el Escolta EPS disparará tres veces sobre el blanco, en lugar de los dos que se hacían hasta ahora, así garantizamos que un disparo , como mínimo, alcance el objetivo o si legan los tres, un efecto de shock (sino alcanzamos un punto vital mortal) devastador.

La capacidad de tirar con las dos manos elimina la elección de portar el arma a la izq o a la drch, o de ser alcanzado por no saber disparar con la otra mano.

La bala en recámara queda descartada, pues los accidentes fortuitos superan a las ventajas, excepto en situaciones extremas.

El cambio de cargador se efectuará en una posición de guardia baja, rodillas, a esta modalidad se la conoce como cambio de cargador táctico.

PARA UNA BUENA TÉCNICA DE TIRO.

1. Empuñamiento del arma :

Esta se asienta profundamente dentro de la palma de la mano, se cierra el pulgar y se contrae sobre los tres dedos, se empuña fuertemente. El arma se debe agarrar de tal manera que sea la continuación del brazo.

2. Presión en el disparador:

Se realizará por la parte media de la falange superior del dedo índice. La presión debe ser suave, sin utilizar demasiada fuerza y cuidando que el resto de los dedos estén inmóviles.

3. Posición de tiro :

El cuerpo de frente al blanco, las piernas abiertas 50-60 cm, las rodillas un tanto flexionadas y hacia delante, los pies paralelos hacia el objetivo, la espalda una leve inclinación hacia delante, la cabeza erguida y la vista concentrada en el blanco.

TIRO DESDE UN VEHÍCULO.

El vehículo puede ser una herramienta hostil o de transporte, según quien lo utilice y el fin que se persigue.

Por tanto, nosotros como profesionales debemos de poner el vehículo, en el menor tiempo posible, en la posición y situación menos vulnerable para quienes estamos dentro y a la vez más peligrosa, para el agresor.

El vehículo donde nos encontremos será nuestra mejor arma y defensa, ya que usado correctamente puede sacarnos del peligro al que estemos expuestos.

El arma siempre portada en el cuerpo, nada de ponerla debajo de la pierna cuando estamos sentados dentro del vehículo, ni depositada en el bolso lateral de la puerta, ya que un frenazo brusco, golpe por detrás y otras circunstancias nos pueden hacer perder el arma y quedar inoperante.

Siempre que se conduzca, el arma deberá llevarla en el lado izquierdo de su cuerpo.

Siempre hay que valorar la amenaza que se nos presente y tener en cuenta entre otros muchos factores, que contamos con dos, que son de vital importancia:

1- La movilidad: Por que se puede huir y salir de una zona conflictiva, por ejemplo, bajo fuego, etc.

2- La potencia: Es difícil parar un vehículo en movimiento, podemos envestir, romper barricadas, etc.

Ante la situación de tener que abandonar el coche, siempre lo haremos por la parte opuesta de donde provenga la agresión:

1. Agresión lado drch: Salida lado izq.

2. Agresión lado izq: Salida lado drch.

3. Agresión delantera: Salida parte trasera.

4. Agresión trasera: Salida parte delantera.

Siempre repelemos la agresión desde una cobertura, motor, ejes de rueda, etc.

No queda garantizada nuestra puntería si hacemos fuego a través de las lunas, es preferible golpearla y romperla.

No apoyar el arma-mano-brazo, en el coche, evitaremos vibraciones en el tiro.

ACÚSTICA FORENSE

Esta disciplina de la criminalistica es muy poco conocida,pero muy necesaria para nuestros tiempos.

La acústica forense es una parte de la criminalística que engloba la aplicación de técnicas desarrolladas por la ingeniería acústica para el esclarecimiento de los delitos y la averiguación de la identidad de quienes los cometen. No existe más límite, en la selección

y uso de esas técnicas, que el impuesto por la casuística pericial.

La acústica forense es ya una disciplina de la criminalística que ha alcanzado un grado de madurez científica suficiente como para considerarla imprescindible en todo laboratorio especializado. La casuística pericial obliga, a los integrantes de esos laboratorios, a tener amplios conocimientos de fonética, tecnología del sonido y del habla en particular, patologías del habla y procesado de señal.

Donde aún se tiene que experimentar un crecimiento notable es en la práctica pericial de muchos laboratorios hoy día constituidos. Esa falta de experiencia se vislumbra en la práctica inexistencia de protocolos internacionales que armonicen los métodos y procedimientos de trabajo pericial en los distintos laboratorios. No existe consenso todavía en aspectos, tan básicos, como en terminología en autentificación de grabaciones. Sin embargo, no faltan propuestas y foros de discusión, por lo que el futuro es esperanzador. Debido al constante y creciente desarrollo tecnológico en acústica aplicada, los avances en cada una de las áreas como reconocimiento de locutores por la voz, limpieza

de grabaciones, autentificaciones de grabaciones o medidas acústicas relacionadas con el ruido, por ejemplo, obligan a los peritos a tener una necesidad imperiosa de actualizar sus

conocimientos y a fomentar la investigación criminalística.

También se ha constatado la importancia, cada vez mayor, de incorporar técnicas de inferencia estadística en la formulación de conclusiones periciales, especialmente los relacionados con identificación de personas por la voz y en autenficación de grabaciones.

Por último, dado que la criminalística tiene una perspectiva propia a la hora de emplear la tecnología y los conocimientos científicos, y su incidencia social es cada vez más relevante y frecuente, se vislumbra un futuro en el que será necesario dar vida a proyectos como la creación de centros específicos de formación criminalística o de titulaciones especiales.

DIFERENCIA ENTRE RIESGO Y AMENAZA.

Riesgo: Es el estado en que se encuentra un bien cuando una amenaza o factor de riesgo se halla dentro de su entorno. Describe la probabilidad que se materialice una amenaza o no, en relación con otras y experiencias de haber ocurrido.

- Factor de riesgo: Cualquiera de las posibles causas susceptibles de originar daño al patrimonio de la organización. Los factores de riesgo coexisten con el bien en la rutina.

- Factor de riesgo dinámico: Es el que lleva inherente la doble posibilidad de coste/pérdida o beneficios, es el riesgo que se corre al hacer una inversión en un proyecto. Si es un éxito hay beneficios, sino, sólo pérdidas.

- Factor de riesgo puro: Es aquel que no deja muy poca opción al beneficio, tan sólo lleva consigo la posibilidad de pérdidas o coste.

Amenazas: Son situaciones y acontecimientos que pueden causar la pérdida total o parcial del bien jurídico vida o patrimonio.

- La amenaza es un término cualitativo y descriptivo, describe lo que pude ocurrir.

Metodología.

Para el riesgo: se utiliza la Evaluación de Riesgos.

Para las amenazas: análisis de las amenazas.

Ambos análisis nos va a quedar incluido en el Plan de Seguridad, de estos análisis se determinara en el Plan de Seguridad los niveles de seguridad a implantar.

Riesgo: Es el estado en que se encuentra un bien cuando una amenaza o factor de riesgo se halla dentro de su entorno. Describe la probabilidad que se materialice una amenaza o no, en relación con otras y experiencias de haber ocurrido.

- Factor de riesgo: Cualquiera de las posibles causas susceptibles de originar daño al patrimonio de la organización. Los factores de riesgo coexisten con el bien en la rutina.

- Factor de riesgo dinámico: Es el que lleva inherente la doble posibilidad de coste/pérdida o beneficios, es el riesgo que se corre al hacer una inversión en un proyecto. Si es un éxito hay beneficios, sino, sólo pérdidas.

- Factor de riesgo puro: Es aquel que no deja muy poca opción al beneficio, tan sólo lleva consigo la posibilidad de pérdidas o coste.

Amenazas: Son situaciones y acontecimientos que pueden causar la pérdida total o parcial del bien jurídico vida o patrimonio.

- La amenaza es un término cualitativo y descriptivo, describe lo que pude ocurrir.

Metodología.

Para el riesgo: se utiliza la Evaluación de Riesgos.

Para las amenazas: análisis de las amenazas.

Ambos análisis nos va a quedar incluido en el Plan de Seguridad, de estos análisis se determinara en el Plan de Seguridad los niveles de seguridad a implantar.

REGLA DE ORO PARA UN DISPOSITIVO DE SEGURIDAD.

No hay comentarios:

Publicar un comentario

Este dominio es ajeno a sindicatos, términos racistas o xenófobos, ideologías de cualquier ambito , insultos o culaquier significado descalificativo. Para cualquier consulta envien solicitud de amistad en paginas de las diferentes redes sociales o en esta misma, muchas gracias por su interes, un cordial saludo ¡¡¡¡